Ключ «соль»

Произошёл от латинской буквы G, обозначающей ноту «соль». Центральная завитушка ключа обозначает размещение ноты «соль» первой октавы.

Скрипичный ключ

Скрипичный ключ является самым распространённым ключом. Скрипичный ключ помещает «соль» первой октавы на вторую снизу линейку нотного стана.

В скрипичном ключе пишутся ноты для скрипки (отсюда название), большинства деревянных духовых инструментов, части медных духовых, ударных инструментов с определённой высотой звука и других инструментов с достаточно высоким звучанием. Для партий правой руки при игре на фортепиано чаще всего тоже используется скрипичный ключ. Женские вокальные партии сегодня также записывают в скрипичном ключе (хотя в прошлые века для их записи применяли особый ключ). Партии тенора записываются также в скрипичном ключе, но исполняются на октаву ниже написанного, что обозначается восьмёркой под ключом.

Старофранцузский ключ

Использовался во Франции в XVII—XVIII вв. (период барокко) в музыке для скрипки и флейты. Другие названия — французский ключ, французский скрипичный ключ. Помещает «соль» первой октавы на первую строку нотоносца.

Этот ключ определяет самую высокую тесситуру среди остальных ключей.

Можно ли открыть домофон смартфоном?

Да, сейчас на рынок постепенно заходят модели NFC-домофонов. Чаще их устанавливают в крупных офисах, реже – в жилых домах.

Если у вас такой вариант, ваш смартфон поддерживает NFC, а домофон работает на частоте 13,56 МГц, возможно, получится отказаться от ключей.

Но для MiFare, к примеру, в смартфоне должен также быть чип Secure Element, а их наличие даже в рамках одной модели смартфона часто отличается от рынка к рынку. Если чип всё же есть и остальные условия соблюдены, всё может получиться.

Есть также NFC-адаптеры, которые сделают из старого домофона новый и перспективный. Открывать дверь можно будет и «таблеткой», и смартфоном.

Помните, что вы можете оказаться под дверью на морозе, а зарядка – дома. И да, с айфоном номер не пройдёт. Apple жестко ограничила возможности NFC в своих устройствах.

Шифр и ключ anchor link

Вы наверняка сталкивались с чем-либо на первый взгляд непонятным. Это могло быть похоже на надпись на чужом языке или вовсе на какую-то бессмыслицу. Что-то препятствовало прочтению и пониманию. Но это вовсе не означает, что было использовано шифрование .

Каковы отличия чего-то зашифрованного от непонятного?

Шифрование — это математический процесс, используемый для превращения информации в нечитаемый (зашифрованный) вид. При этом восстановление первоначального вида информации (расшифровывание) возможно лишь с помощью специальных знаний. В процессе шифрования используются шифр и ключ.

Шифр — это набор правил (алгоритм), используемый при шифровании и расшифровывании. Это чётко определённые, выраженные в виде формулы правила, которым необходимо следовать.

Ключом является инструкция для шифра: как именно нужно шифровать и расшифровывать данные . Ключи являются одной из наиболее важных концепций в шифровании.

Свежие ключи Нод 32 на 90 дней бесплатно 2023-2024

Ключи ESET Smart Security (ESS) 16-15 на 90 дней

Показать/Скрыть

HNXG-X52D-C8DX-374S-633B

Expiration Date: 08/06/2023

4TD2-XENS-XFMT-TSXD-JCCM

Expiration Date: 08/07/2023

JNDD-XA4N-V4PR-W6V3-MRJN

Expiration Date: 16/07/2023

Ключи ESET Internet Security (EIS) 16-15 на 90 дней

Показать/Скрыть

HNXG-X52D-C8DX-374S-633B

Expiration Date: 08/06/2023

4TD2-XENS-XFMT-TSXD-JCCM

Expiration Date: 08/07/2023

JNDD-XA4N-V4PR-W6V3-MRJN

Expiration Date: 16/07/2024

Ключи ESET NOD32 Antivirus (EAV) 16-15 на 90 дней

Показать/Скрыть

HNXG-X52D-C8DX-374S-633B

Expiration Date: 08/06/2023

4TD2-XENS-XFMT-TSXD-JCCM

Expiration Date: 08/07/2023

JNDD-XA4N-V4PR-W6V3-MRJN

Expiration Date: 16/07/2024

Ключи для старых версий ESET NOD32 4-8 на 90 дней

Показать/Скрыть

Username: EAV-0268779748

Password: vxtee8nden

Expiration: 01/12/2023

Username: EAV-0268779750

Password: v825f3tr9a

Expiration: 01/11/2024

Ключи ESET NOD32 для Андроид (для мобильного)

Показать/Скрыть

STRH-XN4C-EAES-HBJ4-C48T

Expiration Date: 08.07.2023

DGGV-XH26-PT4T-C6D9-VN8U

16.07.2024

Также, у нас вы можете скачать целую сборку новых ключей

Как домофон определяет, подходит ли ключ?

На заводе или на фирме, которая устанавливает домофоны, в каждый ключ записывают особый код. Затем его же сохраняют в памяти домофона.

Когда вы подносите ключ к домофону, он считывает код и сравнивает его со значениями из своей памяти. Если значение ключа там есть, дверь открывается.

Более того, есть специальные модули, которые позволяют сохранить все ключи из одного домофона и перенести их в другой.

Вот так переустановят домофон у вас в подъезде, а ключи менять не придётся. Хотя, конечно, установщик домофона вполне может попытаться заработать на этом.

Исключение, пожалуй, лишь ключи MiFare. Они включают перезаписываемую область памяти, в которую копируется уникальный код домофона.

Когда мастер «из ларька» клонирует такой ключ, он копирует только заводской код, но не код домофона. В результате домофон может отвергнуть такой ключ – сработает система защиты от клонов. Скопировать заводской код сможет лишь обслуживающая компания.

Возможные ошибки и рекомендации специалистов

Работу нужно проводить в хорошо освещенном помещении, днем. Стоит выполнять процедуру перешифровки единолично, без участия посторонних лиц. Самые распространенные ошибки возникают при групповой работе. Основные рекомендации и работа над ошибками:

- Кодовый ключ нужно поворачивать плавно, применяя усилие, но в меру. Не всегда эту процедуру удается провести с первого раза;

- Когда работа будет закончена, работоспособность замка нужно проверить с обеих сторон. Не редки случаи, когда открывающий механизм исправен, а при закрытии возникают проблемы;

- Если после правильной перекодировки ключ заедает или для открытия двери приходится применять усилие — то менять код придется повторно;

- Несмотря на полноту рекомендаций специалистов в нашей статьи или в иных источниках, нельзя пренебрегать инструкцией производителя;

- Нужно использовать заводские ключи для выставления кода, которые шли в комплекте с замком. Приобретенные приспособления низкого качества могут стать причиной плохо выполненной работы и полностью испортить механизм.

Перекодировка нерабочего или заедающего замка на входной металлической двери производится, когда запорный механизм находится в рабочем положении. Если во время процесса мастер поворачивает или выдвигает ригели – это может стать причиной того, что устройство сломается. Чаще всего ошибки допускаются при использовании перекодировочного Г-образного ключа. Его нужно вводить до конца и поворачивать до тех пор, пока не произойдет характерный щелчок. Если не довести механизм, то это приведет к невозможности изменения положения кодовых пластин.

Kerberos

В 1987 г в Массачусетском технологическом институте был разработан еще один интересный протокол аутентификации: Kerberos. Сейчас эта система общедоступна и ее реализации используются в различных операционных системах, в том числе и в Windows, как метод аутентификации пользователей в домене. Существует несколько open source реализаций протокола Kerberos: например, оригинальная MIT Kerberos и Heimdal. Такое многообразие возникло из-за ограничений США на экспорт криптографических средств защиты информации. На сегодняшний день волнения вокруг MIT Kerberos уже улеглись.

Суть Kerberos состоит в следующем. Предполагается, что компьютерная сеть состоит из клиентов и сервера, причем клиентами могут быть программы и специальные службы. Kerberos хранит центральную базу данных, включающую как клиентов, так и их секретные ключи, на центральном сервере, который называется KDC (Key Distribution Center). Цель системы — идентификация клиентов и генерирование для них сеансовых ключей.

Как это работает?

Предположим, клиент A хочет получить доступ к ресурсам клиента B.

- A заходит на сервер аутентификации Kerberos, используя свой пароль.

- Сервер выдает ему сертификат, зашифрованный с помощью этого пароля. Сертификат содержит сеансовый ключ К.

- А использует К для получения второго сертификата, предназначенного для установления соединения с В. У второго сертификата обозначено время жизни и временная метка, он зашифрован на ключе B.

- Чтобы убедиться в том, что сертификат валидный, А отправляет В зашифрованную на сеансовом ключе временную метку.

- B проверяет метку, инкрементирует ее и отправляет A (опять же шифруя на сеансовом ключе), таким образом подтверждая, что тоже имеет ключ доверенного центра и готов к сеансу связи.

- А предъявляет свой сертификат B. B расшифровывает сертификат, проверяет его и подтверждает установку соединения.

Cхематичное представление принципа работы Kerberos

Cхематичное представление принципа работы Kerberos

Систему Kerberos версии 5 поддерживает множество Unix-подобных систем: FreeBSD, Apple’s Mac OS X, Red Hat Enterprise Linux, Oracle’s Solaris, IBM’s AIX и Z/OS и так далее. При желании можно настроить аутентификацию Kerberos 5 внутри сети организации с использованием смарт-карт или сертификатов. Kerberos можно нередко встретить там, где происходит аутентификация в сети: так, например, Windows использует Kerberos при аутентификации в Active Directory и защищенном обновлении DNS адресов. IP-sec хосты тоже порой аутентифицируют друг друга через Kerberos.

Использование ключей

На пяти линейках нотного стана (и между ними) можно разместить 11 различных по высоте нот. Используя добавочные линейки, количество записываемых нот можно довести до 20 и более. С другой стороны, общий диапазон звучания различных голосов и инструментов в музыке составляет около восьми октав (например, на фортепиано — 52 ноты), но диапазон каждого из голосов или инструментов, как правило, гораздо у́же, и ноты удобнее располагать так, чтобы середина диапазона соответствовала центру нотного стана. Следовательно, необходим знак, показывающий используемый диапазон нот для данного голоса (тесситуру).

Центральный элемент ключа указывает на расположение его основной ноты на линейке. В некоторых случаях над или под ключом размещается цифра 8, обозначающая сдвиг вверх или вниз на октаву.

Могут ли ключи размагнититься?

Бывает, носишь «таблетку» или «капельку» в кармане, а она через какое-то время бац! – и перестала работать. И такая ерунда каждый месяц. Что-то здесь не так. «Наверное, размагнитилось», – самое популярное объяснение.

На самом деле такие ключи не размагничиваются. В них даже магнита нет, да и обычные магниты ключам не страшны.

Дело скорее в банальном отсутствии контакта. Болванки дешевые, закупают их в Китае оптом по нескольку центов за штуку, так что контакт вполне может отойти, к примеру.

Корпусы ключей обычно не герметичны. Так что если ключ намокнет в кармане или часто будет находиться во влажной среде, долго он не прослужит.

Теоретически, ключи можно «убить» электромагнитным излучением или сильным электрическим импульсом.

К примеру, если вы положите ключ в микроволновку и включите на полную мощность или засунете в розетку, работать он перестанет. А вот мощный неодимовый магнит, вроде используемых в магазине для снятия меток, ключ вряд ли повредит.

Статическое электричество также ключам не на пользу. Если вы носите «таблетку» в заднем кармане и часто приседаете, отчего синтетическая ткань трется о ключ, он также прослужит недолго.

Наконец, от частого использования «таблетка» может банально продавиться в противоположную сторону и перестанет контактировать с домофоном. Просто вдавите её обратно, и всё пройдёт.

Как делают копию ключа?

Обычно для этого берут болванку – пустую заготовку без кода. Затем мастер считывает код с вашего ключа и записывает его же на болванку.

В результате вы получаете два одинаковых ключа. А так как код оригинального ключа уже сохранен в домофоне, то и его клон позволит открыть дверь.

Болванки бывают перезаписываемые и неперезаписываемые. Если вы помните слово «финализация» при прожиге дисков, возьмите с полки пирожок, то здесь оно тоже применяется.

Технически вы сами можете собрать дубликатор (программатор) ключей на основе Arduino или Raspberry Pi, а затем наделать копий ключа на все случаи жизни. Инструкций в интернете полно, как и предложений купить дубликатор за тысячу-другую рублей.

Главное – не промахнуться с типом домофона и ключа.

Так, одни ключи рассчитаны на частоту 125 КГц, другие на 13,56 МГц и так далее. К тому же они могут быть разного типа. Помните о защите от клонов, которая может поддерживаться вашим домофоном.

Проверка личности для людей (отпечаток открытого ключа) anchor link

При отправке любых сообщений мы обычно полагаемся на добросовестность людей, участвующих в доставке наших сообщений. Как и при отправке обычного письма, мы не ожидаем, что сотрудник почтовой службы будет вмешиваться в нашу переписку. Было бы дикостью, если бы кто-то перехватил письмо вашего друга, открыл его и заменил содержимое, а затем отправил бы дальше на ваш адрес, как будто бы ничего и не произошло. Вероятность подобного вмешательства всё-таки существует.

Зашифрованные сообщения подвержены такому же риску. Однако шифрование с открытым ключом позволяет нам проверить, была ли подделана информация в сообщении, проверив подлинность цифровой подписи собеседника.

Открытый ключ — это файл с огромным количеством символов. Но существует и удобный для чтения «отпечаток ключа », соответствующий данному ключу.

В области компьютерной безопасности слово «отпечаток» имеет множество значений.

Одним из вариантов употребления этого слова является «отпечаток ключа» — строка с символами вида «65834 02604 86283 29728 37069 98932 73120 14774 81777 73663 16574 23234». Эта строка позволяет с абсолютной уверенностью утверждать, что ваш собеседник использует правильный закрытый ключ.

Некоторые приложения формируют отпечаток ключа в виде QR-кода, который вы с собеседником сканируете с устройств друг у друга.

С помощью так называемой «проверки отпечатков» вы можете убедиться в том, что человек, представляющийся кем-то в сети, действительно им и является.

Лучше всего подобную проверку проводить при личной встрече. Вашему собеседнику необходимо посимвольно сравнить отпечаток вашего открытого ключа, находящегося на вашем устройстве, с отпечатком вашего же ключа, но находящегося у него. Несмотря на утомительность проверки такой длинной строки символов («342e 2309 bd20 0912 ff10 6c63 2192 1928»), её необходимо провести. Если вы не можете встретиться лично, можно передать свой отпечаток через другой защищённый канал связи, например через другой использующий сквозное шифрование мессенджер или чат, или разместить отпечаток на сайте HTTPS .

Проверка отпечатка ключа собеседника обеспечит более высокую степень уверенности в том, что вы действительно общаетесь с нужным человеком. Но и этот способ не идеален, потому что в случае кражи (или копирования) закрытых ключей (например, с помощью вредоносного ПО на вашем устройстве или физического доступа к вашему устройству), злоумышленник сможет использовать тот же отпечаток ключа. Именно поэтому, если ваш закрытый ключ скомпрометирован, необходимо сгенерировать новую пару открытого и закрытого ключей и передать на сравнение собеседникам новый отпечаток открытого ключа.

Как поменять код на кодовом замке двери

Для электронного замка в качестве ключа выступает специальный код-пароль, который программируется вручную. Такие устройства обычно имеют два пароля: первый – стандартный пароль для открывания двери, которым пользуются в штатном режиме. Второй — технический, код суперпользователя, используемый только для технологических манипуляций, например, аварийного открывания двери в случаях, когда обычный код по каким-либо причинам не подходит, а также для его замены.

Перепрограммирование электронного замка – сложный процесс, для которого не существует единого алгоритма. Поскольку существует огромное количество моделей и разновидностей механизмов такого типа, правильную последовательность действий можно узнать только из паспорта на конкретное изделие. В общем случае выставить новый пароль можно либо с помощью пароля суперпользователя, либо при помощи мастер-пароля, прописанного в документации к устройству. Электронные замки по стоимости обычно значительно дороже механических, поэтому для их перепрограммирования лучше воспользоваться услугами профессионалов, так как при неправильном выполнении процедуры возможен выход оборудования из строя.

Что касается механических кнопочных аналогов, которые куда менее безопасны и поэтому практически не используются в настоящее время, для замены кода потребуется разобрать заднюю пластину при помощи обычной крестовой отвертки и развернуть внутрь срезы кодировочных пластин под теми кнопками, которые будут набирать верный код. Остальные среды нужно вывернуть наружу. После проверки работоспособности замка прикрутить крышку на место.

Для кого вы шифруете? Является ли он тем, кем представился? anchor link

Теперь у вас может возникнуть вполне резонный вопрос: «Понятно, что мой открытый ключ позволяет кому-то отправлять мне зашифрованное сообщение, а мой закрытый ключ позволяет прочитать это зашифрованное сообщение. Но что, если кто-то притворяется мной? Что, если кто-то создаст новые открытый и закрытый ключи и станет выдавать себя за меня?»

Именно здесь и раскрывается польза шифрования с открытым ключом. Вы можете подтвердить свою личность и проверить личность собеседника. Давайте подробно рассмотрим возможности использования закрытого ключа.

Помимо того, что ваш закрытый ключ позволяет читать сообщения, зашифрованные с помощью вашего открытого ключа, с его помощью вы также можете оставлять в отправляемых вами сообщениях цифровую подпись, которую невозможно подделать. Таким образом вы подтверждаете авторство своих сообщений.

Получатель увидит вашу цифровую подпись вместе с сообщением и сравнит её с данными, указанными в вашем открытом ключе.

Давайте посмотрим, как это работает на практике.

О впечатлениях

Я очень люблю, когда писатель переносит меня в города, о жизни которых я знаю мало. Хочу читать книги, где действие разворачивается во Владивостоке, Махачкале, Тамбове и других. Роман в этом плане идеален — в истории речь идет о Сахалине. Шаинян с большой любовью описывает холодные туманные пейзажи, сопки, нефтяные озера. Атмосферно и красиво.

Сама история разворачивается будто бы в безвременье. Самолет доставляет героиню не на остров, а в чистилище.

Люди здесь бродят в полубреду, не умирают — исчезают, вязнут, путают прошлое с будущим, переживают воспоминания в настоящем, видят и слышат то, что раскатистым эхом отзывается сквозь десятилетия. При этом материк персонажи сравнивают с загробным миром: все, говорят они, о нем знают, но никто не видел — и никто не вернулся.

А еще это место, как дурной сон: вселенная, где оживают детские кошмары. Ужас от того, что маму может съесть медведь, злая мачеха —тебя, и отец, отсутствующий буквально или метафорически, никого не спасет.

Сложно предположить, чем история закончится, иногда не до конца ясно, что происходит в конкретный миг. Повествование кажется рваным, тебя без подготовки швыряют из одного времени в другое, из-за чего сбиваешься с темпа чтения.

Усугубляется это непонимание из-за плотного языка, которым книга написана. Слишком много метафор, перечисления неважных деталей. Я от такого быстро устаю и начинаю воспринимать эти подробности, как информационный шум. Однако воздуха все равно не хватает. Мне нужно пространство для фантазии.

Опечалило и то, что в романе на даются ответы на все вопросы, остается много недоговоренностей и намеков, линий, ведущих в пустоту.

Эту книгу везде относят к мистике и ужасам, но это в первую очередь бытовая драма. История ненужных детей, которые так и не смогли адаптироваться к жизни и пережить то, что произошло с ними много лет назад.

Ключи Нод 32 на 90 дней свежие серии 2023-2024

Сегодня вы получите лицензионный ключ для нод 32 на 90 дней 2023. Здесь доступен не один код активации, а сразу несколько, для того что бы вы подобрали себе понравившейся ключик. Лицензию для Нод 32 при повышенном количестве активации сейчас очень блокируют, но один из перечисленных ключиков вам точно подойдет, так что не переживайте. На такой случай мы специально разместили несколько ключиков. Всех заблокировать невозможно, причем на нашем сайте лицензия для антивируса Нод 32 обновляется раз в месяц, иногда два раза на месяц.

Скачать ключи Нод 32 на 90 дней (3-6 месяцев) вы сможете под текущим текстом статьи. Клюики подойдут для любых версий антивируса ESET Smart Security 16-15, ESET Internet Security (EIS) 9-15-16, а также ESET NOD32 Antivirus и Smart Security Premium. Ключики рабочие 100%, так как проверялись перед публикацией. Теперь вам не придется искать ключ активации каждый месяц (30 дней), а сразу сможете активировать свой антивирус на 3-6 месяцев. Кроме этого у нас есть публикации, где есть ключи Нод 32 на длительный срок 2023-2024, то есть на 1 год и даже на 2 года. Но несмотря на это самым оптимальным вариантом являются ключики на 90 дней. Они очень популярные из-за того, что их меньше блокируют, чем те которые на более долгий срок службы. Пробуйте, если все будет супер, жмите на кнопки «нравится» вконтакте, фейсбук и одноклассники. Спасибо, что пользуетесь нашим ресурсом boxvideotv.ru.

Можно ли обмануть домофон?

Да, сейчас можно купить эмулятор, который имитирует ключи разных типов и выдает нужное значение для каждого домофона. В эмуляторах установлены даже дисплеи и клавиатура, что позволяет выбирать нужный ключ и выводить его название.

Штука забавная, стоит около 10 тыс. рублей. Но работает не без проблем – обходит не всю защиту, иногда может не срабатывать.

И да, сама по себе домофон она не взломает, лишь притворится копией нужного ключа. Для её программирования всё равно потребуются и сами ключи, которые уже известны домофоном, и устройство-дубликатор.

Часто можно услышать, что домофон можно вывести из строя электрошокером. Да, тонкая электроника серьёзный заряд действительно не перенесет. У механического удара на 10-15 см ниже панели домофона те же последствия. Но это порча имущества и статья УК РФ.

Теоретически ещё можно сильно дернуть дверь на себя. Но чтобы преодолеть силу, с которой магнит удерживает вторую часть замка, потребуется недюжинная мощь.

Некоторые домофоны под ключ-«таблетку» могут открываться с помощью батарейки «крона». Способ гуманный и безопасный для домофона, но срабатывает редко.

Как прописать новый ключ самостоятельно

Прописка нового ключа производится с помощью чип-ключа, который необходимо хранить в надежном и безопасном месте. Перед тем как проводить процедуру перепрограммирования, нужно иметь в баке около 10 литров топлива.

Алгоритм действий

Прописываем ключ в следующем порядке:

- Для начала необходимо закрыть все двери автомобиля, затем включить зажигание чип-ключом и сделать выдержку не менее 10 секунд.

- Отключить зажигание. Если на приборной доске мигают значки с периодичностью 5 секунд, то программирование проходит правильно.

- При выключенном зажигании в течение 5 секунд вытащить чип и поставить новый ключ для дальнейшего программирования. В этот момент зуммер сигнала должен прозвучать три раза.

- Подождать 6 секунд пока зуммер не подаст еще 2 сигнала, после которых необходимо выключить замок зажигания и вытянуть новый ключ.

- Вставить чип-ключ и дождаться сначала три сигнала, а через 6 секунд еще два.

- Вынуть чип ключ и подождать 10 секунд, после чего вставить новый ключ и произвести запуск двигателя.

- Сделать пробный выезд автомобиля.

На видео показано перепрограммирование ключа иммобилайзера автомобиля отечественного производства, снято каналом Дверной Доктор.

Особенности программирования и привязки ключа к иммобилайзеру

К особенностям выполнения программирования ключа можно отнести то, что для брелка иммобилайзера с одной кнопкой привязка будет оличаться.

Для программирования нужно выполнить действия:

- Закрыть все двери в авто.

- Нажать и удерживать большую кнопку до момента, пока диод не перестанет моргать. Если отпустить клавишу, индикатор должен равномерно гореть.

- Снова нажать кнопку. Диод должен погаснуть.

- Водитель должен открыть двери и поместить ключ в замок зажигания.

- Нажать кнопку на брелке в соответсвии с инструкцией к конкретной марки системы.

- Активировать зажигание, подождать не менее 10 секунд и отключить его.

- Через 5 секунд брелок должен прийти в рабочее состояние и сохранить в память все положения.

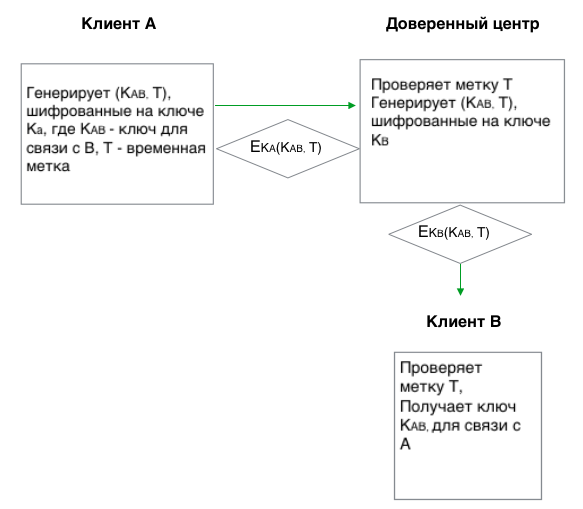

Протокол широкоротой лягушки

Первым протоколом для обмена секретными ключами в симметричных криптосистемах, с которым мы познакомимся, будет протокол широкоротой лягушки. Рассмотрим его на примере пользователей A и B, которые хотят обменяться ключами друг с другом. Каждый из них для связи с центром доверия S имеет ключ Ka и Kb соответственно. Порядок действий будет выглядеть следующим образом.

- А генерирует ключ K для связи с В и отправляет в центр доверия сообщение (K,T), зашифрованное на его ключе Ka (где Т — временная метка).

- Сервер проверяет временную метку и расшифровывает сообщение, если метка соответствует текущему времени.

- S шифрует ключ K на ключе Kb, прикрепляет временную метку и отправляет B.

- B получает сообщение, проверяет метку и извлекает ключ K.

Схема работы протокола широкоротой лягушки

Схема работы протокола широкоротой лягушки

Другие статьи в выпуске:

Xakep #206. Ключ от всех дверей

- Содержание выпуска

- Подписка на «Хакер»-60%

Протокол очень прост и основан на синхронизации часов всех участников, за которую несет ответственность доверенный центр. Однако на практике этот протокол используется мало, потому что ответственность за генерацию сессионного ключа лежит на плечах самих участников, а кто знает, что они там нагенерируют?

Протокол широкоротой лягушки использует концепцию единого центра доверия. Такой подход к управлению ключами применим и для асимметричной криптографии. Удостоверяющий центр лежит в основе известной и самой используемой на данный момент инфраструктуры управления открытыми ключами — PKI.

Что насчет кодов доступа домофонов?

Здесь тоже всё зависит от домофона. Но большинство моделей, которые устанавливаются в РФ сейчас, поддерживают ввод комбинаций символов, которые позволяют открыть дверь. Это часто работает на домофонах «Визит» и реже на моделях других производителей.

Мы комбинации сознательно не публикуем – как минимум потому, что список для всех моделей получится длинным. Но мастер-код от своего домофона вы практически наверняка нагуглите. Если, конечно, при установке код на открытие двери не сменили в целях вашей же безопасности.

Это вовсе не те цифры, которые записываются на ваш ключ. К примеру, длина простого ключа для «таблеток» DS1990A от компании Dallas составляет 6 байт, это 281474976710656 разных комбинаций. Вы вряд ли запомните комбинацию такой длины, но можете считать её на самом брелоке. Ключ в 16-ричном формате, как правило, гравируется лазером на поверхности.

P.S. Раньше существовал банальный до ужаса лайфхак: ключи с кодом 00 00 00 или FF FF FF могли открыть все двери. Именно такие значения записывались в свободные ячейки домофона и участвовали в сравнении при проверке ключа. Но эту дыру уже давно закрыли.

iPhones.ru

Актуально для России.

Рассказать

Выбор криптостойкого ключа

Стоит сразу раскрыть главный критерий стойкого ключа в симметричном шифровании: он должен быть случайным. Например, стойкость симметричного шифра Вернама напрямую зависит от выбора ключа. Чем меньше связь между символами ключа, чем больше его длина, тем выше его криптостойкость. В идеале ключ представляет собой абсолютно случайную последовательность с длиной не меньшей, чем у шифруемого текста. Такая длина необходима для того, чтобы исключить возможность брутфорса. К примеру, пин-коды банковских карт (состоящие всего из 4 цифр) от такой атаки защищает только ограничение банка на количество попыток ввода пароля; убери это ограничение, и подбор любого пин-кода займет не более пары часов.

Атаки по шифротексту

Случайная последовательность поможет защитить и от атаки по шифротексту. Суть такой атаки заключается в том, что злоумышленник перехватывает необходимое количество шифротекстов и анализирует их с целью подобрать секретный ключ. Пример — атака на шифр Вернама в предыдущей статье цикла.

Если ты уверен, что твой ключ абсолютно случаен и подобная ситуация тебе нипочем не страшна, рекомендую проверить его на соответствие требованиям стандарта NIST. Если ключ не случайный, опытный криптоаналитик сможет распознать алгоритм шифрования и, возможно, даже получить ключ. А уж если ему в руки попадут еще и открытые тексты — пиши пропало.

В современных системах, чтобы сгенерировать случайную последовательность для ключа, применяют различные подходы. Стандартные UNIX утилиты random и urandom хэшируют данные, снимаемые со счетчика тактов процессора во время аппаратных прерываний. Microsoft Crypto API берет хэш от внутреннего состояния компьютера — текущего времени, размера жесткого диска, размера свободной памяти, номера процесса и так далее. В ход также идут всевозможные случайные данные. Например, в процессе оцифровки звукового сигнала на линейный вход звуковой карты приходит аналоговый электрический сигнал, который содержит шум, состоящий из:

- радиопомех и наводок от соседних устройств и радиоэфира;

- помех электропитания;

- теплового шума случайного движения электронов в компонентах электрической схемы.

Используется и квантовый шум, который носит истинно случайный характер. Квантовый шум «проникает» в цифровую часть звуковой карты, где его можно сразу и использовать. Также нередко прибегают к помощи пользователя, требуя набирать случайные символы на клавиатуре, двигать мышкой, пока идет генерация сигнала, или произносить определенные слова.

Теперь немного о времени жизни ключа. Для нас этот показатель очень важен — ведь чем дольше ключ находится в обращении, тем легче злоумышленнику его получить и тем большую ценность этот ключ для него представляет. С самого момента генерации секретного ключа нужно задуматься, как часто его нужно менять. Кроме того, важный момент — уничтожение секретного ключа. Если речь идет о сессионном ключе, его стоит безвозвратно уничтожить сразу по окончании сеанса связи. Если речь о долговременном — пусть живет указанный срок, но, опять же, ни секундой дольше.

Сессионные ключи, несмотря на их недолгий срок службы, играют важную роль. Они используются повсеместно, начиная от защищенной TLS сессии и заканчивая прикладными программами (например, мессенджерами)

Также сессионные ключи применяются при входе в личный кабинет интернет-банка и иных подобных сервисах, где речь идет об особо важных данных и ключи важно менять как можно чаще

Асимметричное шифрование: закрытые и открытые ключи anchor link

Закрытый и открытый ключи создаются парами. Они математически связаны друг с другом. Вы можете представить их в виде камня, расколотого пополам. Если соединить обе половинки, то они идеально подойдут друг к другу, образуя единое целое. Ни одна часть никакого другого камня не подойдёт. Файлы открытого и закрытого ключей совпадают также. Они состоят из очень больших чисел, генерируемых компьютером.

Несмотря на своё название, открытый ключ не используется для открытия чего-либо (в отличии от реального ключа). Его предназначение заключается в другом. Более подробную информацию о работе открытых и закрытых ключей вы можете найти в нашем руководстве «Глубокое погружение в мир сквозного шифрования».

|

|

Открытым ключом называется файл, который вы можете свободно передать любому человеку или даже опубликовать где-то. Если кто-то захочет отправить вам сообщение, зашифрованное с помощью сквозного шифрования, ему понадобится ваш открытый ключ. |

|

|

|

Расшифровать это сообщения вы сможете, используя свой закрытый ключ. В связи с тем, что закрытый ключ используется для чтения зашифрованных сообщений, необходимо хранить его в безопасности в надёжном месте. В дополнение отметим, что с помощью закрытого ключа вы можете подписывать свои письма, тем самым надёжно подтверждая их авторство. |

Поскольку закрытый ключ в конечном итоге представляет собой файл, хранящийся на устройстве, мы настоятельно рекомендуем вам защитить паролем и зашифровать это устройство. Рекомендуем ознакомиться с нашими руководствами по созданию надёжных паролей и шифрованию устройств.

|

Открытый ключ |

Закрытый ключ |

|---|---|

Можно сказать, что, отправляя информацию по каналам связи, вы будто отправляете обычную почтовую открытку. На открытке отправитель напишет «Привет!» и отправит её получателю. Сообщение не зашифровано, и поэтому сотрудники почты и вообще все, кому в руки попадёт открытка, смогут прочитать это сообщение.

Справа вы видите такую же открытку с тем же сообщением, но в зашифрованном виде. Теперь для всех посторонних это сообщение выглядит как какая-то тарабарщина.

Как это сделано? Отправитель нашёл открытый ключ получателя. Он отправил сообщение, зашифровав его с помощью найденного открытого ключа. Также отправитель использовал свой закрытый ключ для того, чтобы оставить цифровую подпись в этом сообщении, подтверждая таким образом, что сообщение написал действительно он.

Обратите внимание, что метаданные об отправителе и получателе сообщения, времени отправки и получения, пути доставки и прочем не будут зашифрованы и останутся видны. Третьим лицам будет ясно, что отправитель и получатель общаются и используют шифрование, но прочитать содержание их сообщений будет невозможно

О чем

Конец 1980-х. Город, затерянный где-то на Сахалине. Их трое — Яна, Оля и Филька. Дети-аутсайдеры. У каждого ребенка свое горе. Отец Яны женился во второй раз на женщине, которая ее ненавидит. Мать Ольги воспитывает ее в одиночку, пропадает постоянно на работе, но денег им все равно не хватает. Отец Фильки исчез, мать им не интересуется, а бабушка задушила гиперопекой.

Все свободное время они проводят на улице — лазают по сопкам и убегают к местному озеру, о котором ходит дурная слава. Там они и сталкиваются впервые со злом.

Проходят годы, Яна живет на материке, работает в университете. Неожиданно она получает послание от Фильки с просьбой вернуться домой. И понимает, что зло пробудилось.

Ключ «фа»

Произошёл от латинской буквы F, обозначающей ноту «фа». Завитушка и две точки (произошедшие от двух перекладинок буквы F) окружают линейку, на которую помещается нота «фа» малой октавы. Обычно понятия «ключ „фа“» и «басовый ключ» используются как синонимы, но в истории существовали и другие ключи «фа».

Басовый ключ

Второй по распространённости ключ после скрипичного. Помещает «фа» малой октавы на вторую сверху линейку нотного стана. Этим ключом пользуются инструменты с низким звучанием: виолончель, фагот и т. д. В басовом ключе обычно пишется партия левой руки для фортепиано. Вокальная музыка для баса и баритона также пишется обычно в басовом ключе.

Партия контрабаса, записанная в басовом ключе, исполняется на октаву ниже.

Басопрофундовый ключ

Басопрофундовый, или большой басовый ключ — самый низкий ключ, помещает «фа» малой октавы на верхнюю линейку. В основном применяется в старинной музыкальной литературе и сейчас уже вышел из использования.

![Genshin impact: где найти металлические ключи на дзинрэн (гайд)[3.8]](http://ippkuzbass.ru/wp-content/uploads/d/5/0/d500bb45a05512aaf9bd408365137f31.jpeg)